Puede enviar telemetry data desde su nube privada virtual (VPC) de AWS a New Relic a través de AWS PrivateLink.

Descripción general

Enviar sus datos de New Relic a través de AWS PrivateLink puede:

- Reduzca sus costos de salida de AWS

- Mejore la seguridad manteniendo sus datos dentro de la red de Amazon

PrivateLink funciona para enviar telemetry data a una variedad de extremos de New Relic. No se puede utilizar para nuestra API NerdGraph ni para otras API que no sean de ingesta.

Para utilizar esta característica, deberá configurar un extremo de interfaz en su VPC que su agente e integración local de New Relic utilizarán para enrutar datos a New Relic a través de AWS PrivateLink.

Requisitos

PrivateLink requiere la opción New Relic Data Plus . Si intenta enviar datos sin Data Plus, el tráfico enviado a través de PrivateLink será rechazado y devuelto con un error 402.

Regiones y zonas admitidas

New Relic expone el extremo AWS PrivateLink por lo siguiente:

Región | Zona |

|---|---|

|

|

|

|

|

|

|

|

Un servicio extremo solo está disponible en la región en la que se creó (consulte la documentación de Amazon) y se puede acceder a él desde otras regiones mediante el emparejamiento entre regiones o el aprovechamiento (Conectividad entre regiones para AWS PrivateLink).

Con el intercambio de VPC y la conectividad entre regiones, tenga en cuenta que el cliente es responsable de los costos de transferencia de datos entre regiones.

Esto significa que si su VPC está en una de las regiones compatibles (us-east-1, us-east-2, us-west-2 y eu-central-1 para cuentas basadas en la UE), solo necesita crear el extremo de VPC interno necesario, como se describe a continuación. Si su VPC está en una región fuera de las regiones admitidas, también deberá configurar una conexión de emparejamiento luego de ese paso o usar conectividad entre regiones.

El extremo

Estos son los servicios extremos de New Relic disponibles a través de AWS PrivateLink:

Fuente de datos | Nombre de anfitrión(es) | nombre(s) del servicio extremo |

|---|---|---|

APM |

|

|

API de eventos |

|

|

API métrica (incluido Prometheus y otras integraciones) |

|

|

Logging |

|

|

rastreo distribuido |

|

|

Monitoreo de logs de AWS Lambda y Cloudwatch |

|

|

Monitoreo de infraestructura e integración en el host |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Responsable de trabajo Sintético |

|

|

Importante

Los servicios extremos para api.newrelic.com, identity-api.newrelic.com, infrastructure-command-api.newrelic.com y synthetics-horde.nr-data.net no tienen nombres privados de DNS asociados.

- Para configurar el acceso a estos servicios, cree una conexión PrivateLink a cada extremo del servicio.

- Para cada nombre de host enumerado anteriormente, cree una Zona Alojada Privada (PHZ) correspondiente.

Fuente de datos | Nombre de anfitrión(es) | Nombre del servicio extremo |

|---|---|---|

APM |

|

|

API de eventos |

|

|

API métrica (incluido Prometheus y otras integraciones) |

|

|

Logging |

|

|

rastreo distribuido |

|

|

Monitoreo de logs de AWS Lambda y Cloudwatch |

|

|

Monitoreo de infraestructura e integración en el host |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Responsable de trabajo Sintético |

|

|

Importante

Los servicios extremos para api.newrelic.com, identity-api.newrelic.com, infrastructure-command-api.newrelic.com y synthetics-horde.nr-data.net no tienen nombres privados de DNS asociados.

- Para configurar el acceso a estos servicios, cree una conexión PrivateLink a cada extremo del servicio.

- Para cada nombre de host enumerado anteriormente, cree una Zona Alojada Privada (PHZ) correspondiente.

Fuente de datos | Nombre de anfitrión(es) | Nombre del servicio extremo |

|---|---|---|

APM |

|

|

API de eventos |

|

|

API métrica (incluido Prometheus y otras integraciones) |

|

|

Logging |

|

|

rastreo distribuido |

|

|

Monitoreo de logs de AWS Lambda y Cloudwatch |

|

|

Monitoreo de infraestructura e integración en el host |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Responsable de trabajo Sintético |

|

|

Importante

Los servicios extremos para api.newrelic.com, identity-api.newrelic.com, infrastructure-command-api.newrelic.com y synthetics-horde.nr-data.net no tienen nombres privados de DNS asociados.

- Para configurar el acceso a estos servicios, cree una conexión PrivateLink a cada extremo del servicio.

- Para cada nombre de host enumerado anteriormente, cree una Zona Alojada Privada (PHZ) correspondiente.

Fuente de datos | Nombre de anfitrión(es) | Nombre del servicio extremo |

|---|---|---|

APM |

|

|

API de eventos |

|

|

API métrica (incluido Prometheus y otras integraciones) |

|

|

Logging |

|

|

rastreo distribuido |

|

|

Monitoreo de logs de AWS Lambda y Cloudwatch |

|

|

Monitoreo de infraestructura e integración en el host |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Responsable de trabajo Sintético |

|

|

Importante

Los servicios extremos para api.eu.newrelic.com, identity-api.eu.newrelic.com, infrastructure-command-api.eu.newrelic.com y synthetics-horde.eu01.nr-data.net no tienen nombres privados de DNS asociados.

- Para configurar el acceso a estos servicios, cree una conexión PrivateLink a cada extremo del servicio.

- Para cada nombre de host enumerado anteriormente, cree una Zona Alojada Privada (PHZ) correspondiente.

Sugerencia

extremo aún no están disponibles para:

FedRAMP datos

New Relic

Syslog TCP tráfico

CloudWatch Metric Streams

Crear extremo de VPC

Para cada uno de los servicios extremos de New Relic que esté utilizando de la tabla anterior, cree y adjunte un extremo VPC dentro de su VPC. Al crear estos extremos, deberá configurar las subredes de VPC y los grupos de seguridad correspondientes a las zonas de disponibilidad que New Relic ha configurado con el servicio extremo.

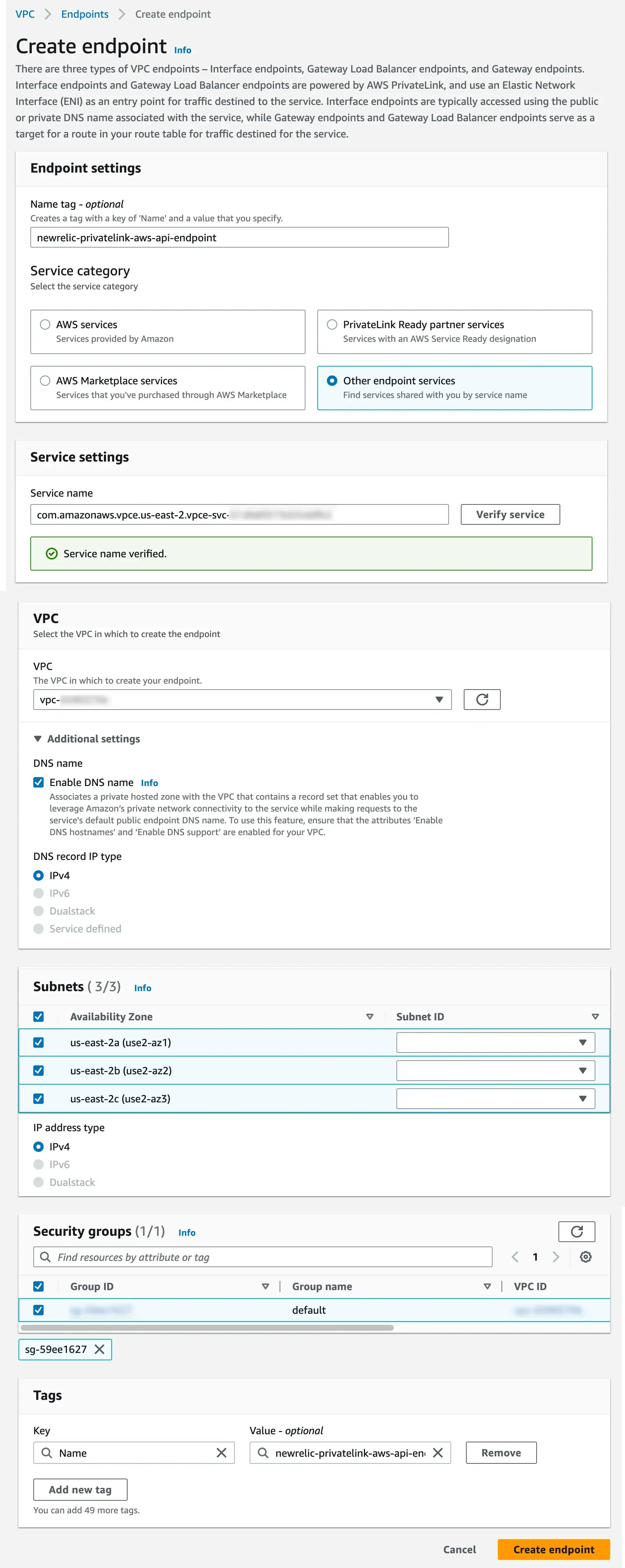

Utilice la tabla y la captura de pantalla a continuación como guía para crear y adjuntar el VPC extremo:

Campo | Descripción |

|---|---|

Name tag | Opcional. |

Service category | Seleccione Other endpoint services. |

Service settings | Para Service name, busque el valor en la tabla y haga clic en Verify. |

VPC | Seleccione la VPC en el menú desplegable. |

Additional settings | Seleccione lo siguiente:

|

Subnets | Seleccione las zonas. Para IP address type, seleccione IPv4. |

Security groups | Seleccione el Group ID. |

Tags | Inserte pares de valores principales opcionales. |

Aquí hay una captura de pantalla de algunas configuraciones de muestra:

Configurar una conexión de peering

Esto es necesario solo si está empleando una región distinta a las regiones admitidas actualmente: us-east-1 (Virginia), us-east-2 (Ohio), us-west-2 (Oregón) o eu-central-1.

Emparejamiento de VPC

Siga las instrucciones para crear interconexiones de VPC entre regiones, especificando el ID de VPC de las conexiones extremas que creó.

Emparejamiento de puerta de enlace de tránsito

Siga las instrucciones para crear un PHZ de Ruta 53 y compartirlo entre VPC, especificando el ID de VPC de las conexiones extremas que creó.